Las brechas de seguridad son algunos de los factores más relevantes en la actualidad. No solo en materia de seguridad, pues también afectan a la imagen y la reputación de las organizaciones. Es necesario validar desde todo punto de vista las necesidades que surgen a partir de este tipo de escenarios. Hablando en positivo, la postura de seguridad cibernética radica en la importancia de poder determinar el impacto y lo resiliente que podemos ser ante este tipo de circunstancias. Por ello, vamos a dedicar el presente artículo a la normalización de estándares de ciberseguridad y el modelo de RedCiber.

Contenido relacionado: La mejor práctica de una Iberoamérica cibersegura

Continuidad: factor esencial en un modelo de ciberseguridad

Desde que empezó a trabajar en metodologías para incentivar la creación de equipos de seguridad resilientes, la Red de Investigación Académica en Ciberseguridad y Cibercrimen (RedCiber) ha propuesto el fortalecimiento de la continuidad dentro de estos equipos de trabajo con el fin de acompañarlos después de un ciberataque. Al respecto, se recomienda ver las recomendaciones para las organizaciones sobre la pérdida y protección de los datos publicadas por Emanuel Ortiz, presidente de RedCiber, en LinkedIn.

La segunda tarea fue revisar al interior el impacto (costo-efectividad) causado tras la violación de datos y tomar decisiones para evaluar la madurez en ciberseguridad, estableciendo un gap informativo que permita elevar las capacidades una vez ejecutadas las tareas postincidente. Y de esta manera, poder efectuar actividades proactivas para los equipos interdisciplinares de ciberseguridad.

Anticipación a un modelo de madurez

El Foro Económico Mundial ha replicado en varias ocasiones sobre la importancia de la innovación en materia de ciberseguridad para las organizaciones, creando líneas transversales que acompañen la transformación digital de las mismas.

De acuerdo al informe The Global Risks Report 2022, el 50% es la segunda línea de priorización para determinar un modelo de madurez. En este sentido, todos hablamos de un modelo de ciberseguridad como un elemento único de medición. Pero este no es suficiente para establecer las dimensiones necesarias y poner a dialogar las amenazas, las vulnerabilidades y los riesgos.

Existen varias sugerencias sobre este tipo de modelos y la capacidad de cada uno de ellos. Entre ellos se encuentra Stride de Microsoft, el cual plantea un método aproximado a los escenarios de riesgos actuales (accesos privilegiados). Como, por ejemplo, los terceros involucrados (supply chain) o cadenas de suministro. Por otra parte se encuentra Mitre con su avanzada matriz de tácticas, técnicas y procedimientos (TTP), que incluso se ha aplicado a la telemedicina para disminuir o reducir el riesgo de una brecha de seguridad.

Propuesta hacia la aproximación de un modelo de madurez cibernética

Todos y cada uno de ellos se basan en la postura de un insider o una posible amenaza externa, sin establecer todos los posibles escenarios de riesgo cibernético asociados. Sin embargo, es necesario plantear un análisis completo sobre las circunstancias de valor, como el cibercrimen, para que a raíz de esta dinámica se pueda actuar bajo la gobernanza del dato y sobre la tipología de amenazas externas.

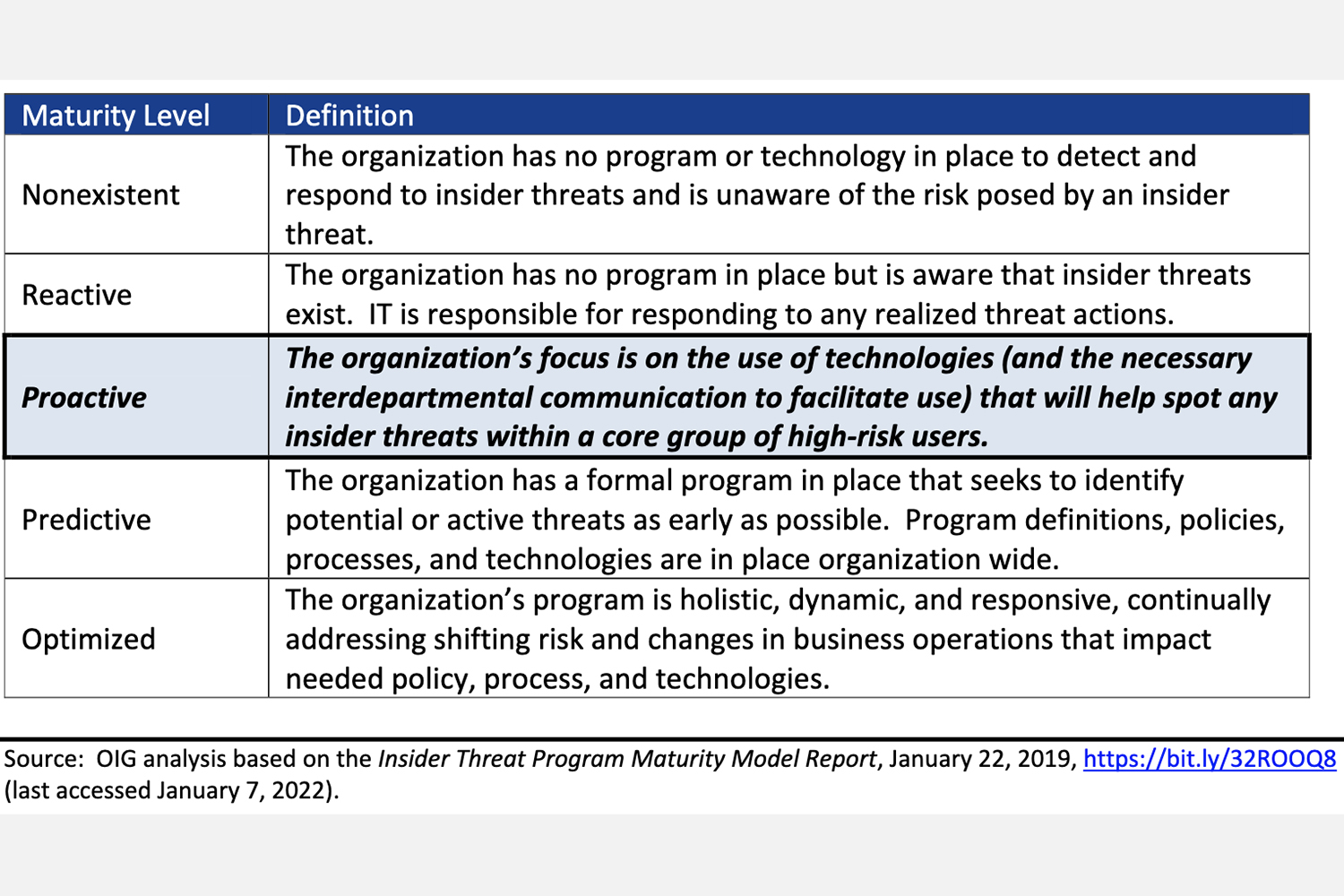

El Modelo Aproximado de Ciberseguridad y Cibercrimen (MACC) es una mejor práctica para la evaluación de la seguridad cibernética. Y tiene como fundamento la construcción de un complemento adaptable de las diferentes normas, estándares de ciberseguridad, marcos de trabajo y buenas prácticas que actualmente se basan y sitúan en la postura proactiva reciente de la NASA al liberar el programa de madurez.

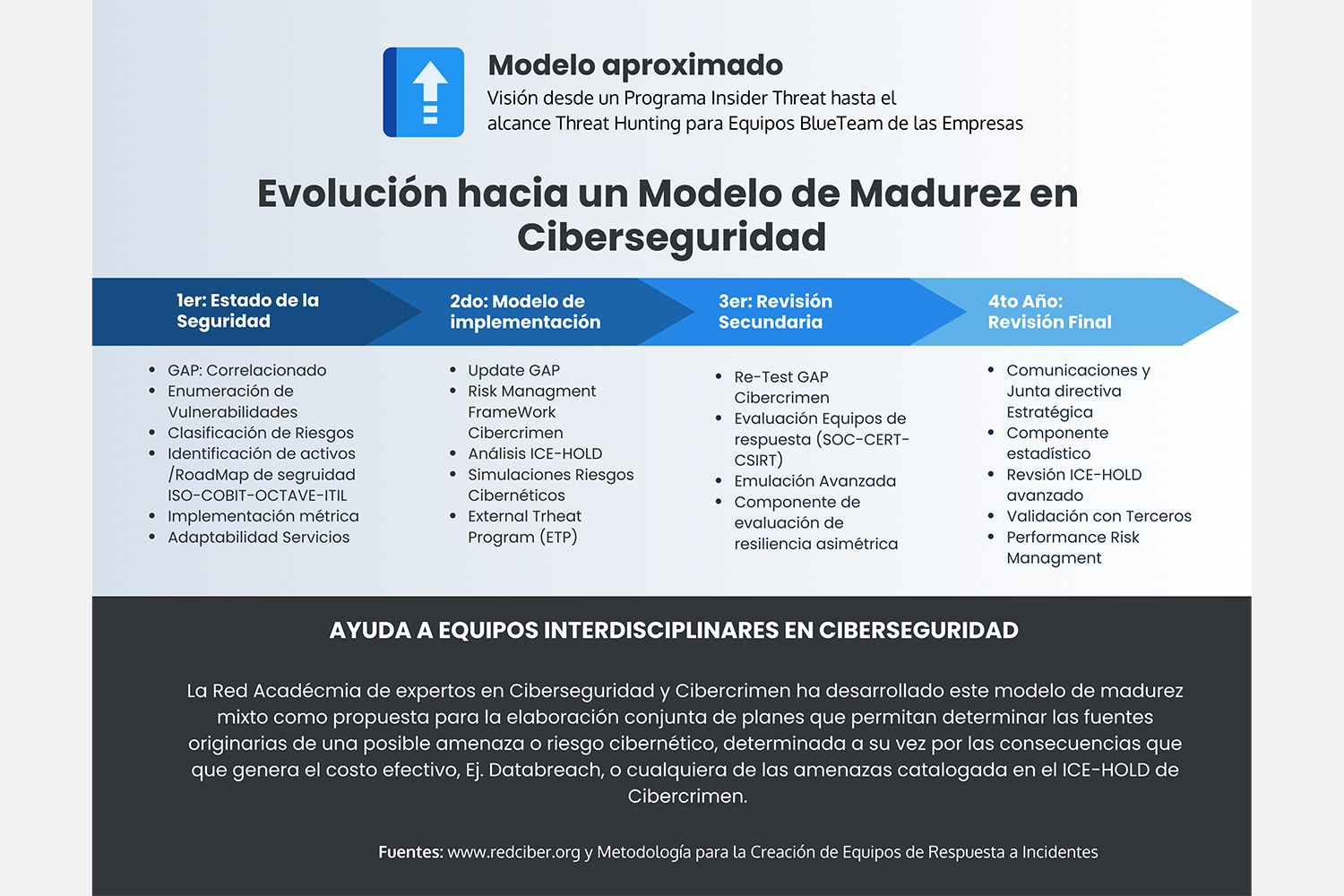

Desde RedCiber se propone el MACC, una evolución al modelo de madurez en ciberseguridad. El mismo se basa en cuatro etapas o tiers que evalúan la proactividad de los equipos de seguridad cibernética y su nivel o estatus actual en ciberseguridad con el fin de realizar las métricas y balances para determinar la efectividad de las actividades verificadas.

Una de las ventajas del MACC es desempeñarse como un modelo repetitivo y aproximado, dado que cada etapa o tier que lo compone puede ser ejecutada de forma inmediata o progresiva según la necesidad y el nivel de ciberseguridad que una organización desee lograr en pro de reducir a una escala considerable el margen de brechas cibernéticas que esta pueda llegar a tener. Como base se toma el estándar internacional ISO/IEC 29100:2011 (marco de privacidad).

A continuación, una breve explicación del modelo de madurez (mixto) en ciberseguridad y cibercrimen:

Reflexiones finales

- Definir un marco de trabajo que no solamente se sitúa sobre los estándares de ciberseguridad tradicionales.

- Enfocar la implementación hacia las buenas prácticas que validen y definan criterios distintos a los conocidos como catálogo de amenazas.

- Evaluar los posibles data breach o actores de amenaza cibernética.

- Proponer planes que garanticen la proactividad ante los equipos de seguridad cibernética.

- Definir e implementar métricas para fortalecer los análisis costo-efectividad.

- Brindar un marco correlacionado que ayude a fortalecer la resiliencia en los Blue Team.

- Mejorar el desempeño de las actividades post ante un incidente cibernético.