Según Luis Miguel García, responsable de Desarrollo de Negocio de Wallix en España y Latinoamérica, “es más rentable invertir en ciberseguridad que asumir las consecuencias de un ciberataque”. Así lo afirmó el experto en su intervención en la jornada Open Cybersecurity Day del evento virtual Open Week Soluciones Post-COVID organizado por la editorial Borrmart.

Durante su ponencia Cómo enfrentar los desafíos de la nueva normalidad, el experto manifestó que el número de ciberamenazas es creciente y que estas últimas son cada vez más sofisticadas. “Las violaciones de seguridad son tremendas. Cada minuto se producen 327 ciberataques que se dirigen a los activos más importantes de las empresas. Por ello, las soluciones tradicionales de ciberseguridad no son suficientes”, advirtió.

Desafíos empresariales

Sobre la situación actual, García señaló que los nuevos usos digitales crean vulnerabilidades y amplían las superficies de ataque. “Estamos en la era de los edificios inteligentes, la automatización, la nube, la tecnología 5G, el Internet de las Cosas, la convergencia de seguridad IT/OT, el teletrabajo…”, observó.

Y un acceso más amplio, razonó, conlleva nuevos retos. “Hoy deben afrontarse desafíos de ciberseguridad como la gestión de riesgos, la ciberresiliencia o el gobierno y la seguridad de la identidad y de los datos. Ello supone que las organizaciones tengan que realizar un gran esfuerzo en cuestiones como el compliance, la migración a la nube o la transformación digital”, manifestó.

Ciberseguridad integral

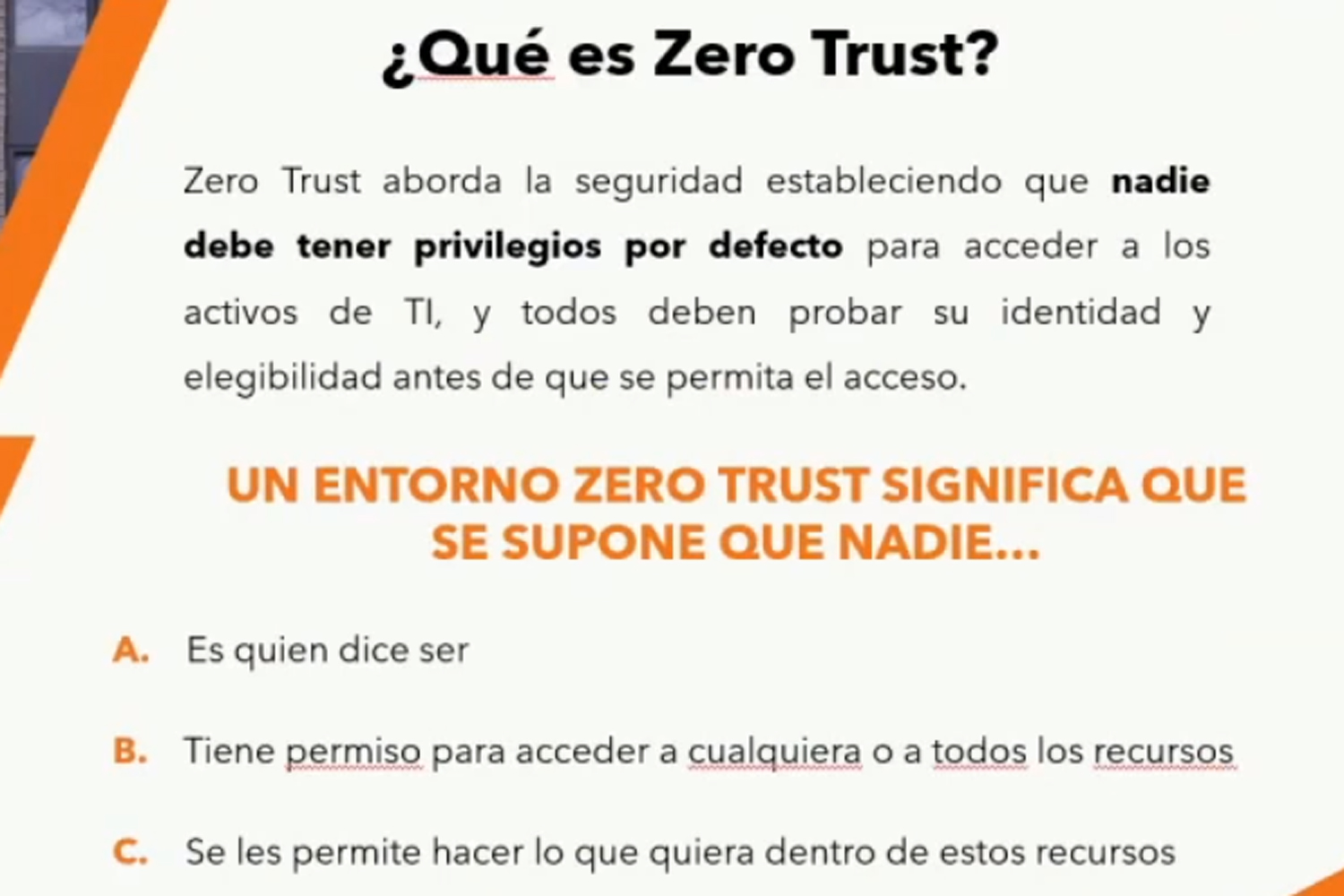

Con el objetivo de controlar el riesgo y proteger la actividad comercial de las empresas, Luis Miguel García propuso centrarse en la identidad, los accesos y los datos a través de una estrategia Zero Trust completa. “Zero Trust aborda la seguridad estableciendo que nadie debe tener privilegios por defecto para acceder a los activos de TI. Y que todos los usuarios han de probar su identidad y elegibilidad antes de que se permita el acceso”, explicó.

“El objetivo”, concluyó, “es tener una disponibilidad segura de los recursos con una prueba de identidad, controlar de forma activa los accesos y proteger los endpoints. Todo ello construido en torno a herramientas de Gestión de Acceso Privilegiado (PAM, por sus siglas en inglés) para lograr una ciberseguridad integral”.

Archivado en: