La importancia de publicar software de manera ágil ha convertido el desarrollo de aplicaciones en un diferenciador clave para muchas organizaciones. Sin embargo, la seguridad de las aplicaciones es un asunto pendiente en ciberseguridad: en el informe de Verizon Data Breach Investigations Report de 2021, se ha determinado que en los vectores de ataque, las aplicaciones web representan el 89% del total.

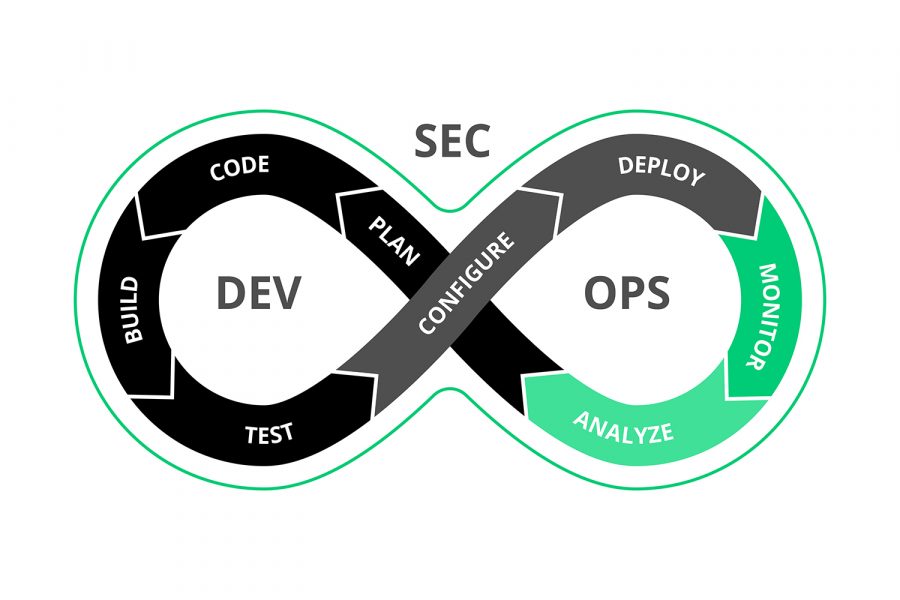

Pese a que esta cifra ha ido en aumento en los últimos años, lo cierto es que en la mayoría de las organizaciones hay más desarrolladores de aplicaciones que profesionales de seguridad. Para paliar esta falta de recursos en el ámbito de profesionales de seguridad, las organizaciones pueden recurrir a metodologías que facilitan el desarrollo seguro. Una idea fundamental en estas metodologías es incluir la seguridad durante todo el ciclo de vida, incluyendo las fases iniciales, también conocido como push left, y otra, automatizar la seguridad lo más posible, o DevSecOps.

‘Push left’ y automatización

El movimiento push left, o cambio a la izquierda, propone que la seguridad se aplique desde el primer día del ciclo de desarrollo. Esta idea siempre ha tenido sentido económico porque es mucho más caro corregir problemas a medida que avanza el ciclo de vida. Un defecto resuelto en el punto de creación del código es más fácil de corregir, mientras que corregir uno que ha escapado en la fase de pruebas generalmente requiere más esfuerzo y costo.

En el peor de los casos, un defecto que llega a producción puede implicar la involucración del soporte técnico o incluso el usuario, lo cual tiene claros efectos negativos. En resumen, el push left propone a las organizaciones tratar las vulnerabilidades de seguridad de las aplicaciones como defectos de funcionalidad e incluir la seguridad desde el comienzo.

De DevOps a DevSecOps

El desarrollo de aplicaciones modernas se caracteriza por enfoques iterativos y cambios constantes en las aplicaciones ya puestas en producción. Los largos procesos de recopilación de requisitos y creación de prototipos asociados con un ciclo de vida de desarrollo de software en estilo cascada han desaparecido. La metodología DevOps ha introducido el concepto de alinear más estrechamente el desarrollo y las operaciones, rompiendo los silos que había anteriormente.

En cuanto a detección de vulnerabilidades, el problema es que los enfoques de herramientas tradicionales para la seguridad de las aplicaciones, como el escaneo de código fuente o el escaneo de sitios web ad hoc, también conocidas como SAST y DAST, no ofrecen una cobertura completa al ritmo que impone una metodología de trabajo DevOps.

Por lo que respecta a la protección frente a ataques, las organizaciones no pueden confiar en las protecciones de seguridad perimetrales basadas en la red y la infraestructura como antes.

Es necesario detectar mejor y más rápido e incorporar protecciones en las aplicaciones y fortalecerlas contra ataques. Esto nos lleva a preguntarnos cómo pueden dotar los equipos de seguridad a los equipos involucrados en el ciclo de vida de las aplicaciones con las herramientas necesarias para reducir las vulnerabilidades y proteger ataques.

IAST y RASP

Frente a herramientas tradicionales tipo SAST y DAST, la evolución en el área de detección de vulnerabilidades la encontramos en IAST. Esta tecnología resuelve los problemas de las tecnologías SAST y DAST. La tecnología IAST instrumenta la aplicación e introduce sensores de seguridad para monitorizar toda la actividad de la misma en tiempo real durante ejecución. IAST tiene la ventaja de detectar vulnerabilidades con menos falsos positivos/negativos y de manera continua.

En cuanto a protección frente a ataques, las soluciones RASP suponen una evolución de la seguridad perimetral. El RASP se ubica en el mismo servidor que la aplicación y, por tanto, puede validar la ejecución del código y comprender el contexto de las interacciones de la aplicación gracias a la visibilidad completa del sistema.

Detectar y solucionar problemas de código en las primeras fases de la etapa de desarrollo permite un ahorro significativo de tiempo y recursos al evitar la propagación de vulnerabilidades de seguridad en otras etapas del SDLC. Y aquí es clave la irrupción de tecnologías como el IAST y el RASP, ya que permiten adaptarse a la velocidad de DevOps incluyendo la seguridad y consiguiendo que DevSecOps se convierta en una realidad.

El modelo Hdiv

Para ello, Hdiv ofrece dos productos en el mercado de detección de vulnerabilidades y protección frente a ataques. La solución Hdiv Detection (IAST) se adapta a las nuevas metodologías de desarrollo y ha obtenido puntuaciones perfectas en el benchmark de OWASP. La solución de Hdiv Protection (RASP) es la única que además es capaz de proteger fallos de lógica de negocio, también conocidos como Business Logic Flaws.

Nuestra propuesta desde Hdiv Security, para llegar a un modelo DevSecOps, además de mejorar la efectividad de las soluciones de detección y protección evitando falsos positivos y aumentando el nivel de detección, es integrar la seguridad de forma natural en las herramientas utilizadas por los diferentes grupos de trabajo: desarrollo, operaciones y seguridad.

Como punto adicional, en la revisión final de la publicación SP800-53 del Instituto Nacional de Estándares y Tecnología (NIST, por sus siglas en inglés) se incluye el requisito de usar Runtime Application Self- Protection (RASP) e Interactive Application Security Testing (IAST). Es la primera vez que se requiere el uso de estas tecnologías como parte del marco de seguridad a implementar por organizaciones en defensa y protección del desarrollo de aplicaciones. Y supone una evolución en la manera en la que las organizaciones deben defender sus desarrollos.

Toda organización necesita automatizar y fortalecer la seguridad de las aplicaciones. Por ello, las animamos a que descubran cómo la tecnología de Hdiv Security puede ayudarles a acelerar su proceso de transformación digital ofreciendo una mayor seguridad en el desarrollo de sus activos.