Algunas de las características del cibercrimen se basan realmente en las particularidades que poseen los tipos de víctimas frente a estas amenazas. La Red de Investigación Académica en Ciberseguridad y Cibercrimen (RedCiber) de Colombia ha hecho una clasificación estadística de las principales conductas que están afectando a los ciudadanos desde el enfoque de la cibercriminología, entendiendo que cada uno de ellos posee una predisposición para poder cometer mayores falencias o errores en el momento de recuperarse de un incidente cibernético.

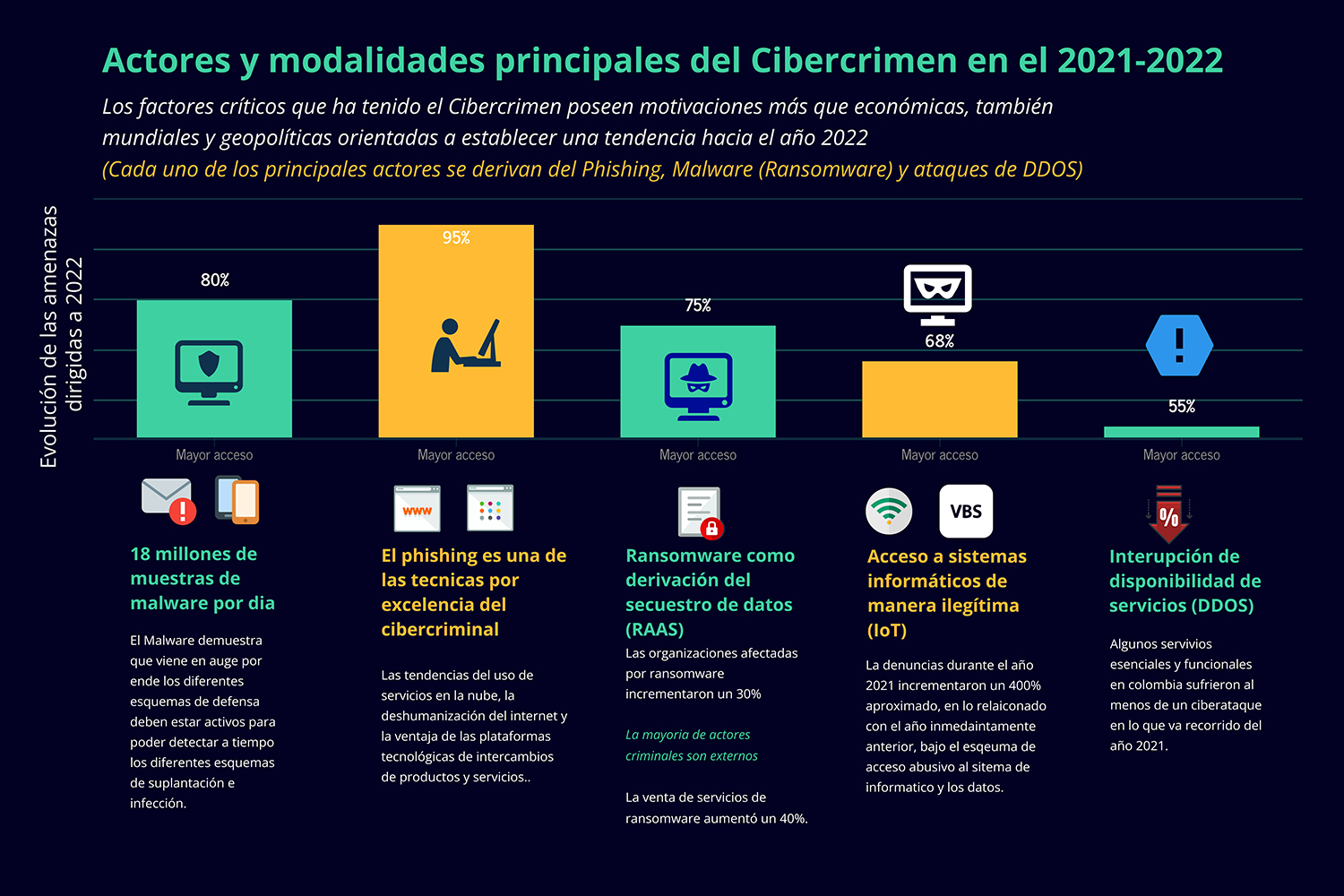

Diversos factores han aumentado la predisposición de los ciberciudadanos ante los ambientes tecnológicos inestables, los cuales están orientados a tecnologías emergentes o recientes para ellos, lo que presupone una ventaja para el ciberdelincuente de cara a poder ejecutar tareas de ingeniería social basadas también en el error humano; por ejemplo, el phishing. En este sentido, muchos de los principales actores que orientan este fenómeno están basados en los servicios que son gestionados bajo un enfoque de entorno o de acceso a servicios o activos críticamente vulnerables.

Niveles de conocimiento

Relacionado con lo anterior, este tipo de tecnologías que tienden a ser novedosas se pueden clasificar en tres niveles de conocimiento y dominio:

- La superficie o el Internet convencional, lo que se define como un macronivel.

- El Internet o las tecnologías novedosas, como el uso de TOR o la inteligencia artificial (IA), entre otras.

- Micronivel. Aquellas personas que están en contacto con tecnologías emergentes que involucran los niveles superiores de conocimiento frente a la explotación de técnicas y tácticas por parte del cibercriminal.

En este contexto, las víctimas se deben clasificar en dos tipos de categorías: una de ellas orientada al entorno individual del ciberespacio y la otra orientada al entorno colectivo del ciberespacio. En una reciente publicación, Gartner advirtió, de acuerdo con la visión de posibles afectaciones a este tipo de víctimas, del posible incremento de violación de la gestión de accesos privilegiados (PAM, por sus siglas en inglés).

El conocimiento de la víctima sobre ¿a qué me conecto?, ¿cómo me conecto? y ¿cómo me autentico? es el camino que está ejecutando el cibercriminal para poder orientar los tipos de ataques relacionados con el aumento de posibles incidentes cibernéticos.

Mecanismos cibercriminales

En cuanto a los mecanismos que está utilizando el cibercriminal, uno de ellos se destaca sobre los otros mediante la obtención de mecanismos de fácil materialización. En Colombia, el ordenamiento jurídico está basado en una política integral de ciberseguridad mediante la sanción de los delitos informáticos que se producen o se generan por un medio de origen, como lo son el Internet y el uso de las tecnologías de la información y la comunicación (TIC). En esa misma vía se ha considerado que la materialización de esas conductas anteriormente descritas debe basarse en una denuncia formal.

Actualmente, algunos estudios reflejan que el entendimiento del cibercrimen para poder basarse en la prevención y detección temprana no debe orientarse exclusivamente en la afectación materializada de una conducta. Para poder ser más claro, no en todas las veces debe existir una denuncia orientada a la afectación de un sistema informático. El desarrollo circunstancial de las diferentes conductas que afectan la ciberseguridad de los ciudadanos en Internet se basa en comportamientos y ciertas técnicas que solo conoce el ciberatacante. Bajo esa misma línea, el modo de ver y entender del cibercriminal es distinto.

La postura de la ciberseguridad

Enfocando nuevamente el contexto de ciberseguridad dentro de la política integral de los ordenamientos jurídicos y legales, la mayor falencia es el entendimiento de que la mayoría de conductas solamente está asociada al delito informático. Esto supone que, necesariamente, debe existir una singularidad que recae sobre una víctima. Pero si se basa en una política integral de seguridad cibernética, se debe entender que la protección radica en la generación de elementos de protección detectiva y anticipativa para el colectivo que usa las TIC de manera masiva –como se observa en la tabla de medición de actores y modalidades–.

Cada una de las acciones que ejecuta un ciberatacante, antes de volverse cibercriminal, generalmente tienen que ver con el robo de identidad y el uso de la identidad de la víctima para fines posteriores, lo que genera el volumen de estadística con relación al fraude y otro tipo de conductas. Sin embargo, las distintas maneras de observar los ciberataques están clasificadas en estos dos grupos de acceso a los datos e información.

Impacto del ciberataque

Las categorías esenciales de los ciberataques mencionados anteriormente definen ciertos aspectos que se derivan del acceso a la información, el Internet y los datos, la superficie y los mecanismos de defensa orientados al ciudadano y/o usuario de la tecnología obedecen a una regla lógica de confianza sobre la apropiación de la tecnología. Es decir, a mayor contacto con las tecnologías emergentes o novedosas, mayor puede ser el impacto del ciberataque efectuado.

Enfoque de anticipación

Muchas organizaciones están orientadas a poder ajustar sus mecanismos de defensa para poder reducir el impacto de este tipo de conductas relacionadas con el ciberdelito, más enfocados en la materialización. En ese sentido, las herramientas tecnológicas de seguridad podrán agudizar los elementos detectivos para poder ejecutar tareas automatizadas para dicho fin. Contrario sería utilizar herramientas para poder remediar, que en el mundo de la gestión de incidentes cibernéticos se basa en el postincidente.

Así pues, estamos frente a varias categorías de ciberataques que no están orientados necesariamente a la clasificación ordinaria de los delitos informáticos tipificados en Colombia. Y por otra parte, la postura académica visionaria de poder ejecutar una política integral aplicable sobre las preconductas cibercriminales que hoy se demuestran que pueden ir en acenso según el apetito del riesgo cibernético al cual nos enfrentamos.

La Red de Investigación Académica en Ciberseguridad y Cibercrimen de Colombia sigue estudiando este tipo de fenómenos criminales desde las bases metodológicas del campo científico y el apoyo del análisis de los datos como elemento base para poder contrarrestar conductas cibercriminales basadas en los comportamientos humanos de la víctima.